#实验吧整理#他的情书

本文共 799 字,大约阅读时间需要 2 分钟。

知识点

- 常见密码解密

- 控制台执行js代码

- 整合运行js代码

wp

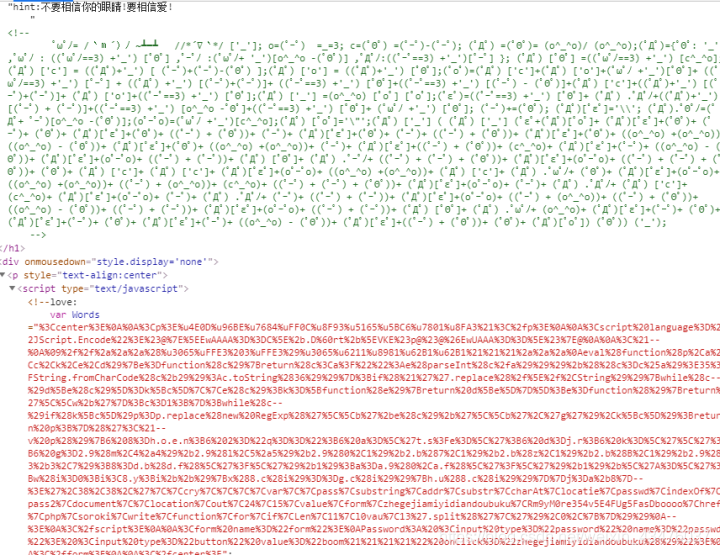

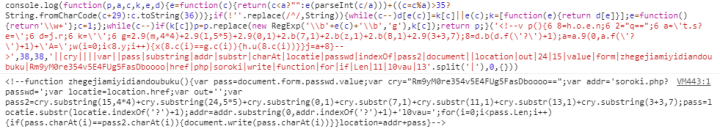

- F12查看源码emmmm,一段卖萌下面的love标签里,应该是一段url编码,要抱抱的js函数下面是一段jsfuck

- url解码得到一段代码,而且这段代码在源码里面有

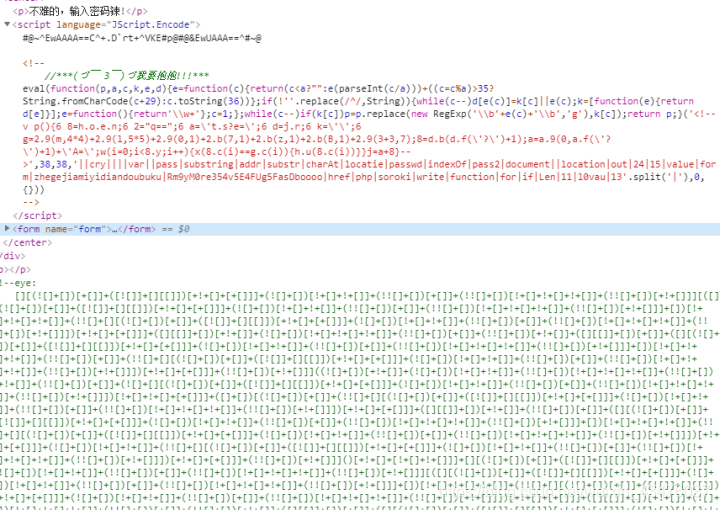

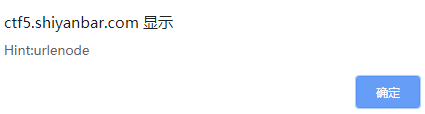

- js解码得到提示

- 控制台可以执行js代码,所以将eval改成console.log执行,根据得到的js代码,应该是指向了一个网址,其中addr,pass1,pass2都是整合字段

- 整合那段js代码,再次执行(将pass改成pass2即可得到pass2)

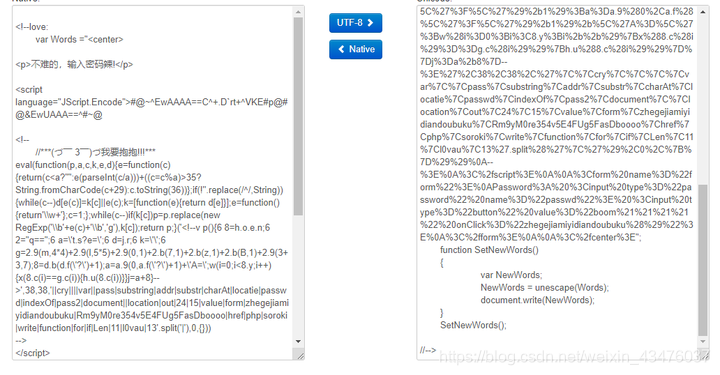

var cry="Rm9yM0re354v5E4FUg5FasDboooo==";var addr='soroki.php?passwd=';var locatie=location.hrefvar out=''; var pass2=cry.substring(15,4*4)+cry.substring(24,5*5)+cry.substring(0,1)+cry.substr(7,1)+cry.substr(11,1)+cry.substr(13,1)+cry.substring(3+3,7);pass=locatie.substr(locatie.indexOf('?')+1);addr=addr.substring(0,addr.indexOf('?')+1)+'l0vau=';document.write(pass2) - 通过执行得知,

pass=http://ctf5.shiyanbar.com/crypto/4/,addr=soroki.php?l0vau=和pass2=FoRevEr,最后网址:http://ctf5.shiyanbar.com/crypto/4/soroki.php?l0vau=FoRevEr

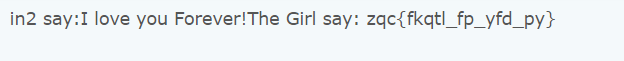

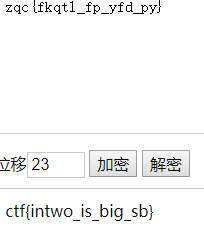

- 访问后得到一段base64密码

- base64解密

- 凯撒解密得到flag

转载地址:http://oknaz.baihongyu.com/

你可能感兴趣的文章

MySQL —— 在CentOS9下安装MySQL

查看>>

mysql 不区分大小写

查看>>

mysql 两列互转

查看>>

MySQL 中开启二进制日志(Binlog)

查看>>

MySQL 中文问题

查看>>

MySQL 中日志的面试题总结

查看>>

MySQL 中随机抽样:order by rand limit 的替代方案

查看>>

MySQL 为什么需要两阶段提交?

查看>>

mysql 为某个字段的值加前缀、去掉前缀

查看>>

mysql 主从 lock_mysql 主从同步权限mysql 行锁的实现

查看>>

mysql 主从互备份_mysql互为主从实战设置详解及自动化备份(Centos7.2)

查看>>

mysql 主键重复则覆盖_数据库主键不能重复

查看>>

Mysql 优化 or

查看>>

mysql 优化器 key_mysql – 选择*和查询优化器

查看>>

MySQL 优化:Explain 执行计划详解

查看>>

Mysql 会导致锁表的语法

查看>>

mysql 使用sql文件恢复数据库

查看>>

mysql 修改默认字符集为utf8

查看>>

Mysql 共享锁

查看>>

MySQL 内核深度优化

查看>>